Cyberattacchi: come valutare il livello di rischio

Cyberattacchi: come valutare il livello di rischio

- 20 maggio 2022

- Cybersecurity & Compliance

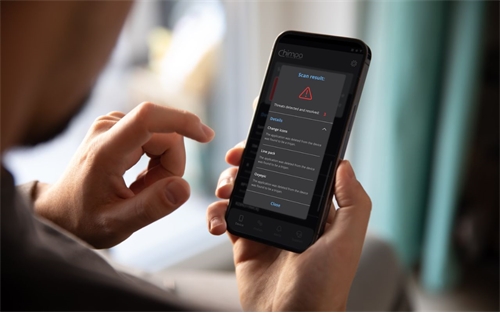

La cronaca quotidiana riporta continuamente notizie di attacchi informatici, divenuti la quasi normalità. Ce ne sono alcuni più comuni, come quelli di phishing sulle password o malware e altri meno frequenti, ma assolutamente non meno pericolosi. Uno tra tutti il DoS e DDoS. Ovvero Denial-Of-Service anche nella sua variante Distribuited, tra i più devastanti. Sovrastano le risorse di un sistema in modo da rendergli impossibile rispondere alla richieste di servizio; nel caso di attacco distribuito, esso viene lanciato dallo stesso software maligno da un gran numero di macchine infettate per rendere ancora più gravi gli effetti. DoS non fornisce quasi mai benefici diretti a chi lo genera, ma è un colpo inferto per pura soddisfazione, per disattivare un server, per bloccare un servizio commerciale, o per preparare a un altro tipo di attacco.

Nel panorama esiste anche MitM, ovvero Man in The Middle, che si verifica quando un hacker si inserisce tra un client e un server. Il computer attaccante sostituisce il suo indirizzo IP con quello del client durante la sessione, ingannando il server che continua la comunicazione. Può avvenire in vari modi, l’IP Spoofing, appena descritto, o il Replay quando l’attaccante intercetta e salva vecchi messaggi e cerca di inviarli successivamente prendendo l’identità di uno dei partecipanti. Simile a quest’ultimo l’attacco con intercettazione eavesdropping, che avviene tramite intercettazione del traffico di rete, e nel quale il cybercriminale ottiene in modo attivo (travestendosi da endpoint) o passivo, semplicemente “ascoltando” le trasmissioni in rete, informazioni sensibili.

In conclusione, viviamo in un mondo che ha sempre più bisogno di tecnologie avanzate di sicurezza informatica a tutti i livelli, visti i sempre più sofisticati sistemi con i quali i criminali informatici tentano a vario titolo di sferrare attacchi.

News

Attiva Incontra 2024

MSP: innovare in prospettiva as a service

Mobile Security: quella sconosciuta

TAGS

Iscriviti alle newsletter di AttivaEvolution