L’obiettivo security passa dallo Zero Trust

L’obiettivo security passa dallo Zero Trust

- 01 giugno 2021

- Cybersecurity & Compliance

Oggi ci troviamo di fronte a un quadro sempre più complesso, nel quale i tradizionali approcci di cyber security non sono più sufficienti a garantire la protezione dei servizi e delle risorse aziendali. Il processo di digital transformation mette le aziende di fronte a una situazione in cui la sicurezza informatica rischia di trasformarsi in rebus di difficile soluzione.

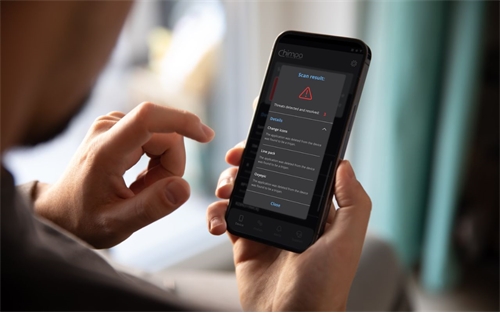

A imporre un cambio di prospettiva, spiegano gli esperti, è la nuova dimensione del network aziendale, in cui il vecchio concetto di “perimetro” scompare per lasciare il posto a una rete estremamente estesa. Ora il concetto di “rete” comprende anche le risorse e i servizi su piattaforme cloud, così come i dispositivi mobili o collegati da remoto. Insomma: la tradizionale distinzione tra “dentro” e “fuori” ha perso completamente di significato, mentre l’attenzione si concentra sul concetto di identità.

Il nuovo approccio della security, sintetizzato nella logica Zero Trust, prevede di conseguenza un focus su fattori come autenticazione, verifica delle credenziali e monitoraggio delle attività a livello utente. Una vera rivoluzione, che richiede l’adozione di tecnologie adeguate e un radicale cambio di strategia. Ma come declinarlo nella pratica?

Le maggiori aziende operanti nel settore networking, come Kemp, indicano i pilastri su cui poggiare la nuova infrastruttura di sicurezza basata su filosofia Zero Trust partendo, per esempio, dall’adozione di sistemi di “authentication before access”, che consentono di verificare le credenziali di accesso degli utenti prima ancora di esporre le risorse disponibili.

Una logica, quella della riduzione della superficie di attacco, che viene confermata nel concetto di accesso ispirato al modello “least privilege”, la cui applicazione a livello di policy prevede l’assegnazione a ogni utente dei privilegi strettamente necessari alle attività che deve svolgere e che consente di mitigare il rischio di eventuali abusi in caso di compromissione dell’account. Il tutto affiancato da sistemi di monitoraggio che permettano, anche attraverso l’analisi del comportamento utente (user behaviour), di individuare tempestivamente gli accessi sospetti.

Se una parte della nuova filosofia di security richiede in primo luogo una revisione di procedure e policy aziendali, è proprio l’implementazione a livello di rete di questo tipo di tecnologie che rappresenta il primo e concreto passo che permetterà alle aziende di mettere in sicurezza le loro infrastrutture IT.

News

Attiva Incontra 2024

MSP: innovare in prospettiva as a service

Mobile Security: quella sconosciuta

TAGS

Iscriviti alle newsletter di AttivaEvolution