La lezione di NAT Slipstream

La lezione di NAT Slipstream

- 05 febbraio 2021

- Cybersecurity & Compliance

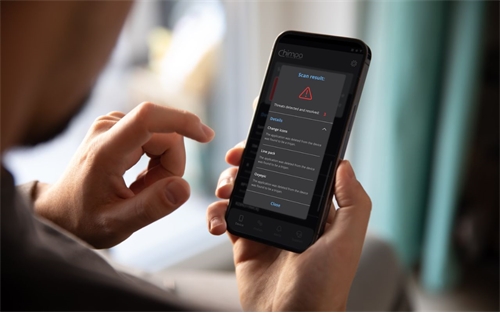

La vulnerabilità, in realtà è stata corretta tempestivamente da tutti gli sviluppatori di browser, ma la vicenda di NAT Slipestream dovrebbe suonare come un campanello di allarme per tutti gli amministratori IT che hanno la responsabilità della gestione delle infrastrutture digitali di un’azienda. La falla di sicurezza, infatti, consente di scardinare la funzione principale di NAT (Network Address Translation), cioè “nascondere” l’indirizzo IP dei dispositivi presenti in rete locale sostituendolo con quello del router.

Insomma: sfruttando la tecnica di attacco (in una nuova versione) è possibile ottenere un collegamento diretto con qualsiasi dispositivo presente nella rete. Un bel problema, soprattutto perché NAT rappresenta spesso l’unica barriera che si frappone tra i pirati informatici e dispositivi di ogni tipo che, troppo spesso, hanno configurazioni di sicurezza piuttosto “fragili”.

Nell’ottica di chi si occupa delle reti informatiche aziendali, la vicenda della nuova versione di NAT Slispstream dovrebbe suonare come un campanello di allarme e portare immediatamente ad accendere i riflettori sul livello di sicurezza dei dispositivi IoT e di tutti quei device di “moderata intelligenza” collegati alla rete. Contare solo sul fatto che siano “invisibili” è infatti terribilmente pericoloso e la prossima volta potremmo andare incontro a guai grossi. Le tecnologie per introdurre sistemi di controllo evoluti esistono e la loro implementazione, nel panorama attuale, non può più essere considerata un optional.

News

Attiva Incontra 2024

MSP: innovare in prospettiva as a service

Mobile Security: quella sconosciuta

TAGS

Iscriviti alle newsletter di AttivaEvolution