Ai Act, intesa trovata

20 dicembre 2023L’Europa è la prima al mondo a trovare un accordo che regola l’intelligenza artificiale.

Il ransomware è ancora il più temuto dalle imprese

12 dicembre 2023Dall’annuale report Threat Mindset Survey 2023 di SonicWall sulla cybersecurity emerge che i crimini informatici sono oramai i nemici più temuti dalle aziende.

Il potere del coinvolgimento di persona

30 novembre 2023Creare nuove connessioni e fortificare quelle esistenti è di fondamentale importanza per gli MSP, anche in un mondo connesso come quello attuale.

Attacchi Man-in-the-browser: come difendersi

Questa tipologia di attacco compromette le transazioni online, sottrae dati sensibili e può essere molto difficile da scoprire.

Leggi articolo

Triada, il malware dei dispositivi Android

Oltre 74 mila prodotti cinesi, tra i quali smartphone, tablet e tv box possono nascondere un pericoloso malware che si attiva fin dalla prima accensione.

Leggi articolo

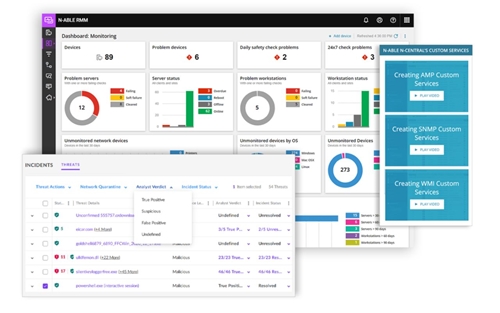

L’importanza di monitoraggio e gestione remota RMM

Come capire se la propria piattaforma di RMM è adeguata alle proprie esigenze o se è arrivato il momento di implementare altre soluzioni?

Leggi articolo

L’intelligenza artificiale e il cybercrime

La AI come strumento di prevenzione indagine si sta dimostrando un alleato indispensabile.

Leggi articolo

Proteggere l'endpoint dagli attacchi della rete

La sicurezza degli endpoint insieme a quella garantita dai firewall permette massima garanzia contro ogni tipo di attacco informatico.

Leggi articolo

SDS, la tecnica emergente di salvataggio dati

Si chiamano Software Defined Storage e sono la nuova frontiera del backup distribuito, in grado di garantire alta affidabilità e bassi tempi di ripristino.

Leggi articoloNews

Attiva Incontra 2024

MSP: innovare in prospettiva as a service

Mobile Security: quella sconosciuta

TAGS

Iscriviti alle newsletter di AttivaEvolution