News di Attiva Evolution

News

19 marzo 2024

Attiva Incontra 2024

20 luglio 2023

MSP: innovare in prospettiva as a service

31 maggio 2023

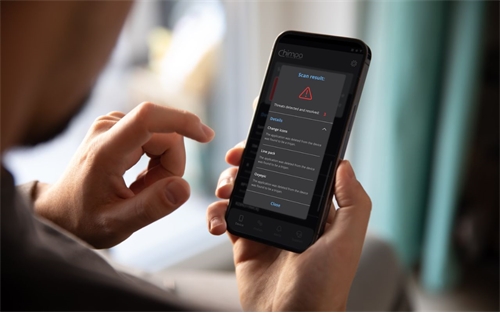

Mobile Security: quella sconosciuta

TAGS

#attivaincontra

1

#event

1

#cybersecurity

2

attiva evolution

25

servizi it

65

unified communication

44

attiva incontra

1

cybersecurity

189

attivaincontra

2

big data

1

iperconvergenza

3

cloud

18

data center

1

infrastructure

43

kemp technologies

1

communication

2

communication and collaboration

1

corporate

2

data

1

sicurezza it

7

storage

32

vulnerability assessment

5

cybesecurity

1

data infrastructure & business continuity

1

communication & collaboration

1

data protection & compliance

1

data management

3

data protection

1

dicono di noi

3

droni

23

dji enterprise

6

edge computing

1

extreme networks

5

infortrend technology

1

artificial intelligence

1

intelligenza artificiale

1

ucc

2

unified communication and collaboration

5

infrastrutture

1

inìnfrastructure

1

sangfor

2

it security

3

lifesize

4

mobile security

1

nakivo

7

nfon

5

parallels

1

security

2

sonicwall

2

backup

1

syneto

1

tecnologia

1

trasformazione digitale

1

digital transformation

1

yealink

5

Iscriviti alle newsletter di AttivaEvolution